Computervirusgeschichte, Eigenschaften, Typen, Beispiele

- 944

- 123

- Luca Holdt

A Computer Virus Es ist ein Programmabschnitt, der repliziert und verbreitet werden kann, wodurch ein Computer ohne Erlaubnis des Benutzers oder Vorkenntnisse infiziert werden kann. Viren können Computersysteme anrichten, z. B. die Beseitigung von Dateien und sogar verhindern, dass der Computer vollständig funktioniert.

Das Virus kann den gesamten Computer des Computers schnell verwenden, das System verlangsamen oder stoppen. Sie können Daten beschädigen, Dateien zerstören, Festplatten formatieren oder Discs unleserlich machen.

Fast alle aktuellen Viren geben den Computer über Anhänge von E -Mails oder in Dateien ein, die heruntergeladen werden. Daher ist es besonders wichtig, auf die eingehenden E -Mails zu achten.

[TOC]

Geschichte des Computervirus

Das erste bekannte Computervirus wurde 1971 von Robert Thomas, BBN Technologies Engineer, entwickelt. Dieses experimentelle Programm ist als "Creeper" -Virus bekannt und infizierte die Mainframes im Arpanet -Netzwerk und zeigt die Nachricht auf dem Teletypen an: "Ich bin Creeper: Atrár Me, wenn Sie können".

Das erste echte Computervirus, das natürlich entdeckt wurde.

Dieses 1982 von Richard Skrenta, 15 Jahre alte Virus entwickelte Virus wurde als Witz entwickelt. Es zeigte jedoch, wie ein potenziell bösartiges Programm im Speicher eines Apple -Computers installiert werden kann, um zu verhindern, dass Benutzer es eliminieren.

Der Begriff "Computervirus" wurde erst ein Jahr später verwendet. Fred Cohen, ein Doktorand der University of California, schrieb einen akademischen Artikel mit dem Titel "Computerviren: Theorie und Experimente".

In diesem Artikel wurde Leonard Adleman, sein akademischer und CO -Fingerberater von RSA Security, 1983 auf Münze des Wortes "Computervirus" akkreditiert.

Andere anfängliche Computerviren

Das "Gehirn" -Virus, das ursprünglich 1986 auftrat, gilt als das erste PC -Virus mit den beiden Betriebssystem von Microsoft. Das Gehirn war ein Virus, das den Startsektor angriff und sich also durch diesen Sektor infizierter Scheiben ausbreitete.

Nachdem er einen neuen PC platziert hatte, wurde er im Speicher des Systems installiert und anschließend jedes neue Album infiziert, das in diesen PC eingefügt wurde.

1988 war "The Morris" das erste Computervirus, das sich weit verbreitete. Es wurde von Robert Morris, einem Doktorand der Cornell University, geschrieben, der es verwenden wollte, um die Größe des Internets zu bestimmen.

Seine Technik bestand darin, Sicherheitslöcher in UNIX -Anwendungen sowie schwache Passwörter aufgrund eines Programmierfehlers zu nutzen. Es breitete sich zu schnell aus und begann die normale Funktion von Computern zu stören.

Um 15 infiziert.000 Computer in 15 Stunden, was zu dieser Zeit der größte Teil des Internets war.

Eigenschaften von Viren

Netzwerkausbreitung

Zuvor breitete sich die überwiegende Mehrheit der Viren auf infizierte Scheiben aus. Derzeit werden die Viren aufgrund der wachsenden Beliebtheit des Internets durch E -Mail oder durch das Herunterladen von infizierten Dateien durch Navigation auf www, ftp, p2p, foren, Chats usw. in der Regel über dieses Netzwerk verbreitet.

Kann Ihnen dienen: konstant (Programmierung): Konzept, Typen, BeispieleSie werden aus einem Auslöser aktiviert

Viren können auf unterschiedliche Weise ausgelöst werden. Es gibt Viren mit spezifischen Hinweise hinsichtlich ihrer Aktivierung. Zum Beispiel sollen einige auf ein bestimmtes Datum und eine bestimmte Uhrzeit reagieren.

Andere verlassen den latenten Zustand, wenn eine bestimmte Tatsache auftritt; Zum Beispiel, dass eine bestimmte Anzahl von Kopien von Viren abgeschlossen wurde, die unter anderem eine bestimmte Datei heruntergeladen wurde.

Wenn das Virus in das Gerät eingefügt wird, überprüft es, ob es die günstigen Bedingungen für die Aktivierung gibt. Wenn ja, dann beginnt der Prozess der Infektion und Zerstörung. Wenn das Virus feststellt, dass die Bedingungen nicht erforderlich sind, bleibt es latent.

Polymorph sein

Einige Viren besitzen die Fähigkeit, ihren Code zu ändern, was bedeutet, dass ein Virus mehrere äquivalente Variationen erhalten kann, wodurch seine Erkennung vorliegt.

In Erinnerung bleiben

Ein Virus hat die Möglichkeit, im Speicher wohnhaft zu bleiben, zuerst darin zu laden und dann den Computer zu infizieren. Es könnte auch nicht ein Bewohner sein, wenn nur der Viruscode jedes Mal aktiviert wird, wenn eine Datei geöffnet wird.

Das Virus kann viele Computeraufzeichnungen sowie das Netzwerk, zu dem es gehört, infizieren, da einige Viren, die sich im Speicher befinden zum Computer.

Sei ein Verstopfung

Die Wilderer sind diejenigen, die zuerst mit den Dateien auf dem Computer gekoppelt sind und dann den gesamten Computer angreifen, damit sich das Virus schneller ausbreitet.

Andere Viren bringen

Viren können ein anderes Virus tragen, was dazu führt, dass sie viel tödlicher sind, um sich entweder gegenseitig zu helfen.

Lassen Sie das System Anzeichen dafür enthüllen, infiziert zu werden

Bestimmte Viren können die von ihnen vorgenommenen Modifikationen vertuschen, was es viel schwieriger macht, sie zu erkennen.

Sie können am Computer fortgesetzt werden, auch wenn die Festplatte formatiert wurde, obwohl dies in sehr wenigen Fällen geschieht. Bestimmte Viren können verschiedene Teile eines Computers infizieren.

Kann latent gehalten werden

Viren können in Latenz- oder Inkubationszeit gehalten werden. Dies bedeutet, dass das Virus das Team nicht so angreifen wird, wenn es damit in Kontakt kommt.

Andererseits bleibt es für eine bestimmte Zeit versteckt: Es kann ein Tag, eine Woche, ein Jahr oder länger dauern, abhängig von den Anweisungen, mit denen es geplant wurde.

Während dieser Latenzzeit kopiert sich das Virus von sich selbst. Dies geschieht, um Zugang zu verschiedenen Punkten des Gerätecode zu erhalten, während er sein Überleben garantiert, wenn einer seiner Kopien von einem Antivirus erkannt wird.

Es kann Ihnen dienen: 13 Vor- und Nachteile von VideospielenSie können sich ändern

Manchmal ist die Erkennung der Virus aufgrund der sich ändernden Natur unmöglich oder schwieriger. Bestimmte Viren werden so programmiert, dass sie mutieren und aktualisieren, um in den Augen des Antivirus verborgen zu bleiben.

Die Antiviren -Software funktioniert mit Mustern. Dies bedeutet, dass diese Software eine Datenbank von hat Malware, Dies dient als Vergleichsmethode zur Erkennung von infektiösen Programmen.

Wenn sich das Virus jedoch so repliziert, kann das Antivirus es nicht als infektiöses Programm erkennen können.

Vorsorge

Da Viren gefährlich sein können und nach der Infizierung schwer von einem Computer zu entfernen sind, ist es einfacher, ein Computervirus zu verhindern, dass ein Computervirus infiziert wird.

Sie können gegen die meisten Virusangriffe relativ sicher sein, wenn mit den beigefügten Anhängen, den heruntergeladenen Programmen, einer Firewall und einem aktualisierten Antivirenprogramm vorsichtig ist.

Die meisten Viren beeinflussen die verschiedenen Versionen von Windows -Betriebssystemen. Der MAC, insbesondere OS X, hat eine deutlich geringere Menge an Viren, die ihn infizieren können. Es gibt Zehntausende von Viren für den PC und nur wenige Hundert für den Mac.

Arten von Computerviren

Stellvertretender Virus

Sie sind Programme, die ihren eigenen Code reproduzieren, wenn sie anderen Programmen beigefügt sind, damit der Viruscode ausgeführt wird, wenn das infizierte Programm ausgeführt wird. Es gibt andere Definitionen, die mehr oder weniger ähnlich sind, aber das Schlüsselwort lautet "anhängen".

Daher sind Viren kleine Programme oder Programmiercode, die selbstfürchtig sind und dann einen Zyklus der Selbstreplikation oder Infektion innerhalb vorhandener Hostprogramme starten, die verwendet werden.

Andere Viren können weniger invasive Methoden verwenden, auch wenn sie die gleiche Gefahr haben, um den internen Betrieb des Computers zu verändern. Wenn sich ein Virus zusammenzieht, wird eine spezifische Software benötigt, um sie zu erkennen und zu beseitigen.

Viren können keine sauberen Programme infizieren, es sei denn, einige sind bereits im Computer ausgeführt.

Würmer

Sie sind böswillige Programme, die sich selbst reparieren und ausführen, aber keine anderen Programme auf dem Computer infizieren, nicht infizieren. Sie sind selbstfürchtig und benötigen keine Hostprogramme wie Viren. Sie können jedoch Trojaner -Virus im Computer freigeben.

Wurminfektionen werden aktiviert, wenn ein Benutzer eine zuvor infizierte Datei über eine Netzwerkverbindung akzeptiert und ausführt. Zusätzlich zu den Viren, die möglicherweise enthalten sind, können Würmer auf unbestimmte Zeit repliziert werden, wodurch großartige Computerstaus und Geräteausfälle erzeugt werden können.

Trojaner

Es sind Programme, die sehr nützlich sein können, aber dass ihr Code absichtlich geändert wurde, um unerwartete und manchmal destruktive Ergebnisse zu erzielen.

Diese Arten von Viren replizieren sich nicht selbst, können sich jedoch über E -Mails verbreiten, die an elektronische E -Mails und Dateien angehängt sind. Um einen Trojaner zu aktivieren, muss ein Benutzer freiwillig eingreifen, um ihn auszuführen.

Kann Ihnen dienen: Expertensysteme: Geschichte, Merkmale, Vorteile, NachteileHintertüren

Diese Arten von Viren sind wirklich Lagunen im Code einiger Computerprogramme, mit denen Remote -Computerbenutzer Berechtigungen und administrativen Zugriff erhalten können. Sie können nur mit Sicherheitspatches gelöst oder die betroffene Technologie aktualisiert werden.

Beispiele für beliebte Viren

Melissa

Wurde 1999 gegründet. Verwendete die Massen -E -Mail, um eine infizierte beigefügte Datei per E -Mail zu senden. Beim Öffnen deaktiviert dieses Virus mehrere Schutzmaßnahmen in Word 97 oder Word 2000 und sendet dann an die ersten 50 Adressen in der E -Mail -Liste des Opfers.

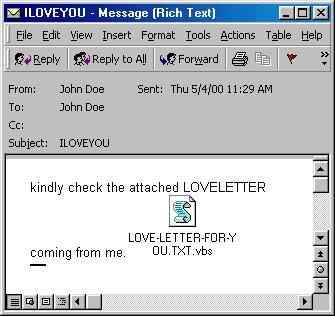

Ich liebe dich

Nachricht mit Iloveyou Virus. Quelle: F-Secure/CC BY-SA (https: // CreateRecommons.Org/lizenzen/by-sa/4.0)

Nachricht mit Iloveyou Virus. Quelle: F-Secure/CC BY-SA (https: // CreateRecommons.Org/lizenzen/by-sa/4.0) Seit 2000 wurde dieser Computerwurm per E-Mail mit dem Problem „Iloveyou“ und einer angehängten Datei namens „Love -let-for-You“ verbreitet.TXT.VBS ".

Dieses Virus verbreitete sich schnell und einfach, da es die Mailliste eines Benutzers verwendet hat, um E -Mails an Freunde und Bekannte zu senden, die sie für sicher hielten und die beigefügte Datei angesichts der Vertrautheit seines Absender.

Nachdem er einen Computer infizierte, begann er, ihn in seinen Akten zu überschreiben und sie oft zu versteckt.

Mydoom

Seit 2004 wurde er zum E -Mail -Wurm einer schnelleren Verbreitung und übertraf Iloveyou und wurde seitdem nie überwunden. Irgendwann war es so ansteckend, dass einer von 12 E -Mail -Nachrichten das Virus trug.

Es funktionierte wie ein Trojaner der hinteren Tür, so dass der Hacker hinter ihm zugänglich ist.

Konficker

Konficker -Virus verbreitet sich. Quelle: GPPANDE/CC BY-SA (https: // creativecommons.Org/lizenzen/by-sa/3.0)

Konficker -Virus verbreitet sich. Quelle: GPPANDE/CC BY-SA (https: // creativecommons.Org/lizenzen/by-sa/3.0) Dieser Wurm wurde 2008 entdeckt und war besonders schwer zu beseitigen. Verwendete eine Kombination aus fortschrittlichen Malware -Techniken. Er infizierte Millionen von Computern in 190 Ländern und wurde zu einer der größten Virusinfektionen in der Geschichte.

Das Virus deaktiviert zahlreiche Microsoft -Windows -Dienste wie automatische Updates, Windows Defender und Windows -Fehler sowie die Antiviren -Websites waren unzugänglich und blockierten häufig Benutzer ihrer Konten über ihre Konten über ihre Konten.

Kryptolocker

Es dauerte von 2013 bis 2014 und verbreitete sich ebenfalls als Trojaner -Virus über eine angehängte E -Mail -Datei. Was es einzigartig und verheerend machte, war, dass es nach ihrer Verschlüsselung der Dateien nach ihrer Infektion fast unmöglich war, sie zu entschlüsseln, was den dauerhaften Verlust der Daten verursachte.

Ich könnte heulen

WannaCry -Angriffscreenshot

WannaCry -Angriffscreenshot Er begann sein Leben im Jahr 2017. Es war besonders gefährlich, da es die Daten seines Opfers entschlüsselt und Bitcoin -Rettungszahlungen verlangte, was 200 wirkte, die 200 betroffen waren, die 200 betroffen waren, die 200 betroffen waren, die 200 betroffen waren, die 200 betroffen waren, die 200 Auswirkungen haben, was sich auf 200 Auswirkungen hatte, die 200 Auswirkungen haben, um 200 zu retten.000 Computer in 150 Ländern.

Glücklicherweise hielt dieses Virus schnell an, nachdem Microsoft Notpatches in seine Systeme gestartet hatte, und entdeckte einen Ausschalter, der es daran hinderte, sich mehr zu verlängern.

Verweise

- Institut für fortgeschrittene Studie (2020). Was ist ein Computervirus? Genommen von: ITG.IAS.Edu.

- Lebendiges Bild (2020). Was ist ein Computervirus und wie stoppe ich ihn?? Genommen von: vimm.com.

- Louisa Rochford (2020). Die schlimmsten Computerviren in der Geschichte. CEO heute. Entnommen aus: Ceotodaymagazin.com.

- Margaret Rouse (2020). Virus (Computervirus). Technikziel. Entnommen aus: Searchsecury.TechTarget.com.

- Projekte Jugaad (2020). Eigenschaften von Computerviren. Entnommen aus: ProjectsJugaad.com.

- Alex Uhde (2017). Eine kurze Geschichte von Computerviren. Entnommen aus: Inhalt.Sentrian.com.Au.

- « Intrapersonale Konfliktmerkmale und Hauptursachen

- Merkmale, Typen und Beispiele für soziale Normen »